Les applications mobiles sont-elles le « robinet qui fuit » des entreprises ?

octobre 2016 par Zscaler

Dans de nombreuses entreprises, le Cloud et le Mobile représentent une part

importante et croissante de l’ensemble de leur trafic digital. S’ils offrent de

nombreux avantages en termes de productivité, ils sont également sources de

nouveaux défis pour les entreprises qui tentent de simplifier leurs infrastructures

tout en maintenant des niveaux de sécurité élevés.

Le nombre croissant d’appareils mobiles et le vaste marché des applications en

libre-service, ont laissé la porte grande ouverte aux fuites de données et aux

failles de sécurité.

Dans cet article, nous allons mettre en lumière certaines des tendances observées

dans le Cloud Zscaler concernant notamment la confidentialité sur les appareils

mobiles et les fuites de données.

Chaque trimestre, nous dénombrons plus de 45 millions de transactions réalisées

à partir d’appareils mobiles et transitant sur notre cloud. Les données privées

qu’elles contiennent peuvent être réparties en trois catégories :

– Métadonnées des appareils

– Localisation

– Informations personnelles (renseignements d’identité)

Appareils Android

20 millions des transactions que nous observons sont effectuées à partir

d’appareils Android, 0,3% d’entre elles ont donné lieu à des détournements

d’informations confidentielles.

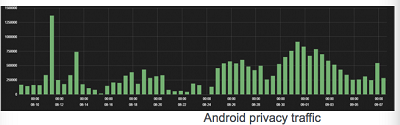

Le graphique suivant détaille les fuites de données privées via la plate-forme

Android :

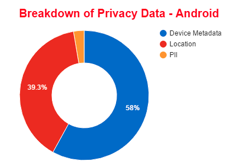

Le graphique ci-dessous révèle la répartition des fuites par type de données sur

Android :

Sur l’ensemble des brèches identifiées, 58% concernent des métadonnées. Les

applications envoient à leurs serveurs ou ad-serveurs en texte clair (non crypté)

des informations d’identification, tels que les numéros IMEI et IMSI ou encore

l’adresse MAC. De telles données peuvent alors être exploitées pour tracer les

appareils et créer des attaques ciblées.

39,3% des fuites de données sont, quant à elles, liées à la localisation de

l’utilisateur, comprenant les coordonnées exactes de son emplacement (latitude et

longitude)

Les 3% des transactions restantes se traduisent par des fuites de données

personnelles, tels que les numéros de mobile des utilisateurs et leur adresse

email.

1% des fuites de données confidentielles font suite à des opérations

malveillantes, et le reste est lié à la simple utilisation d’applications

Android.

La distribution géographique du trafic Android à l’origine de fuites de données

est représentée dans le graphique ci-dessous :

Appareils iOS

Sur iOS, nous observons environ 26 millions de transactions par trimestre transitant

sur notre Cloud, et 0,5% d’entre elles comprennent des informations privées.

Le graphique suivant présente la répartition des fuites par type de données sur

la plateforme iOS :

Répartition des données privées sur iOS

Sur l’ensemble des brèches identifiées comprenant des données privées, 72,3%

concernent des informations à propos de l’appareil de l’utilisateur.

27,5% des transactions correspondent à des données de localisation envoyées, et

pour 0,2% il s’agit d’information liées à l’identité des utilisateurs.

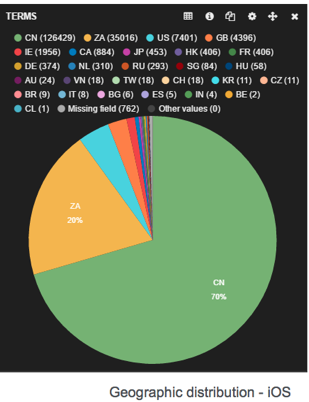

La répartition géographique pour le trafic de données privées est représentée

dans le graphique ci-dessous :

Le potentiel sur le long terme de ces menaces

Ces statistiques démontrent que des quantités importantes de données personnelles

peuvent être facilement divulguées en ciblant simplement le trafic des

entreprises. Dans notre Cloud, nous avons identifié 200 000 exemples de telles

fuites. Toutes ces données peuvent être exploitées ultérieurement dans le cadre

d’attaques plus sophistiquées.

Parce que les marqueurs d’identification de matériel comme les numéros et

adresses MAC, GSM, IMEI, IMSI and UDID sont uniques et ne changent pas au cours du

cycle de vie d’un appareil, la collecte de ces numéros d’identification permet

à la fois de suivre et d’associer physiquement les appareils à leurs

utilisateurs. Ces informations peuvent ensuite être exploitées dans le cadre de

toutes sortes d’attaques allant de l’atteinte à la confidentialité des

données mobiles à des attaques par déni de service ciblées, en passant par une

attaque de l’interface air pour laquelle le pirate doit d’abord connaître le

numéro IMEI de la victime visée ou encore une attaque distante par déni de

service via SMS, ou un « root » de carte SIM à distance, entre autres exemples.

Dans un contexte où l’espionnage et l’usurpation sont monnaie courante, la

localisation exacte de n’importe quelle personne représente une grande valeur car

ce type d’information peut en effet conduire à des attaques ciblées et des

détournements de masse. Les numéros de téléphone et les adresses email sont les

moyens les plus rapides pour entrer en contact avec n’importe quel individu, ils

sont alors privilégiés dans le cadre d’opérations de spamming et de phishing.

Ne comptez pas sur les développeurs pour vous protéger

Une étude menée par IBM et The Ponemon Institute a démontré que sur 400

entreprises interrogées, près de 40% admettent ne pas scanner les applications

qu’elles développent pour identifier les potentielles vulnérabilités. Parmi

celles qui scannent leurs applications avant de les lancer sur le marché, seulement

15% les testent aussi souvent qu’elles le devraient. Plus inquiétant encore, 50%

de celles qui développent des applications mobiles ne prévoient aucun budget pour

effectuer des tests de sécurité.

Le marché du BYOD et celui des applications en « libre-service » ont connu un

véritable engouement et ces tendances sont désormais profondément ancrées au

sein des entreprises. Mais les nombreuses fuites provenant des applications – et

les investissements particulièrement réduits consentis pour assurer leur

sécurité – témoignent bien de la nécessité pour les entreprises de mettre en

place des mesures pour protéger leurs utilisateurs, l’infrastructure réseau et

les données. Elles devraient adopter des politiques strictes de gestion des

terminaux mobiles et éduquer leurs employés en matière de sécurité des

applications afin de réduire les risques de fuites de données et de violation de

la sécurité.

Actu

Actu