ESET Research découvre KryptoCibule : un voleur de cryptomonnaies multitâche

septembre 2020 par ESET

Les chercheurs d’ESET, 1er éditeur Européen de solutions de sécurité, ont découvert une famille de malwares de type cheval de Troie, jusqu’alors inconnue, qui se répand via des torrents malveillants et qui utilise plusieurs ruses pour voler autant de cryptomonnaie que possible auprès de ses victimes, tout en échappant à la détection. ESET a nommé la menace KryptoCibule, et selon la télémétrie d’ESET, le malware semble cibler principalement des utilisateurs en République tchèque et en Slovaquie.

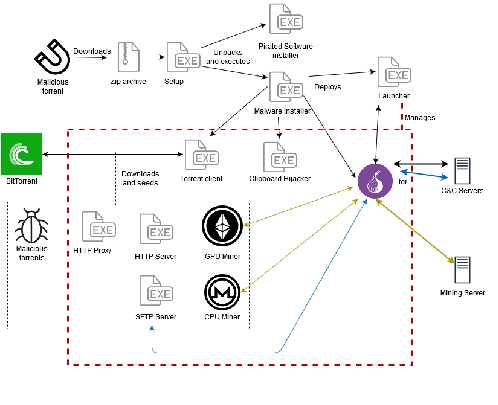

Ce malware est une triple menace en ce qui concerne les cryptomonnaies. Il utilise les ressources de la victime pour miner des cryptomonnaies, tente de détourner des transactions en remplaçant les adresses des portefeuilles dans le presse-papiers, et exfiltre des fichiers liés aux cryptomonnaies, tout en déployant de multiples techniques pour éviter d’être détecté. KryptoCibule utilise largement le réseau Tor et le protocole BitTorrent dans son infrastructure de communication.

« Le malware, tel qu’il a été développé, utilise des logiciels légitimes. Certains d’entre eux, tels que Tor et le client de torrents Transmission, sont fournis avec le programme d’installation ; d’autres sont téléchargés au moment de l’exécution, notamment les serveurs Apache httpd et SFTP Buru, » explique Matthieu Faou, le chercheur d’ESET qui a découvert la nouvelle famille de malwares.

ESET a identifié plusieurs versions de KryptoCibule, qui sont encore actives, ce qui nous a permis de retracer leurs débuts à décembre 2018. De nouvelles fonctionnalités ont été régulièrement ajoutées au malware au cours de sa constante évolution.

La plupart des victimes sont situées en République tchèque et en Slovaquie, ce qui reflète la base d’utilisateurs du site qui héberge les torrents infectés. Presque tous les torrents malveillants étaient disponibles sur uloz.to, un site de partage de fichiers très populaire dans les deux pays. KryptoCibule recherche également spécifiquement la présence des produits de sécurité pour terminaux : ESET, Avast et AVG. ESET a son siège en Slovaquie, tandis que les deux autres sont détenus par Avast, dont le siège est situé en République tchèque.

« KryptoCibule possède trois composants qui exploitent les hôtes infectés afin d’obtenir de la cryptomonnaie : chiffrement, détournement du presse-papiers et exfiltration de fichiers, » poursuit M. Faou. « On peut supposer que les opérateurs du malware ont réussi à gagner plus d’argent en volant des portefeuilles et en extrayant des cryptomonnaies que ce que nous avons trouvé dans les portefeuilles utilisés par le composant de détournement du presse-papiers. À lui seul, le revenu généré par ce composant ne semble pas suffisant pour justifier l’effort de développement observé. »

Actu

Actu