Uri Rivner et Yinon Glasner, RSA AFCC : 2010, La bonne année pour devenir un cybercriminel !

août 2010 par Marc Jacob

Hertzelia est une des stations balnéaires d’Israël, mais cette ville est aussi connue pour sa zone d’activité où l’on trouve entre autre le nouveau centre de recherche de Microsoft et surtout l’AFCC (Anit-Fraud Command Center) de RSA. Nous avons eu la possibilité durant notre voyage d’étude de rencontrer Uri Rivner, Head of New Technologies, RSA Consumer Solution et d’Yinon Glasner, Team Leader, Knowledge Delivery Online Threats Managed Service de RSA. Ils passent la majeure partie de leur temps à traquer le cybercrime qui vise les utilisateurs des banques. Pour eux, 2010 est « la bonne année pour devenir un cybercriminel » : peu d’investissement, fort RoI et risque minime. Un véritable trio infernal qui est devenue une plaie pour le système bancaire.

Photo prise à 8h51

Photo prise à 10h29

Dés l’entrée de l’AFCC un panneau annonce la couleur : le montant des fraudes en lignes trouver par les équipes de RSA. Ce conteur s’incrémente toutes les secondes ainsi, entre 8h51 le début de notre visite et 10h29 (photo prise vers la fin de cette même visite) 461.597 $ auraient été volés. Ces actions sont menées bien sûr par des bandes très organisées où chaque équipe à un rôle bien défini. Uri Rivner explique : « le dark cloud existe depuis de nombreuses années. Il ressemble tout à fait au cloud public, ressource « on demand », capacité de stockage illimitée, données stockées n’importe où et disponible en 24/7… la seule différence est le prix peu élevée des prestations environ 50$/mois. Bien sûr, les machines qui hébergent cette « infrastructure noir » sont des réseaux de botnets. »

Uri Rivner

Actuellement, dans le milieu bancaire, Zeus détient la palme des Trojans. Il coûte pour les dernières versions environ 3.000$ mais les versions plus anciennes sont quasiment gratuites. Ce Trojan permet de dérober à la volée toutes les données du PC infecté : nom, prénom, mot de passe, contenu d’Outlook, fichiers… Les malheureux utilisateurs infectés le téléchargent en allant sur des sites apparemment légitimes : banques en lignes, site marchands... selon Uri Rivner environ 88% des PC des entreprises répertoriées dans les Fortunes 500 auraient au moins un PC infecté par Zeus. Ce ratio semble tout à fait plausible comparer au fait que les anti-virus du marché ne détectent que 45% des variantes de Zeus !

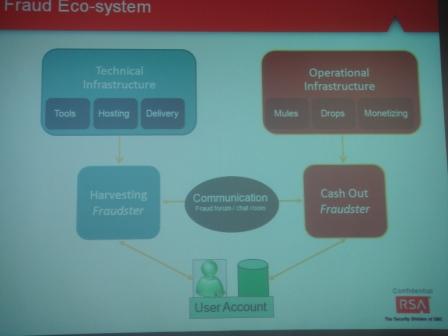

Schéma du circuit des réseaux de pirates informatiques

Voyage au cœur du cybercrime bancaire

L’organisation du cybercrime bancaire est constituée de deux grandes parties liées par un réseau de communication pour « fluidifier » le trafic, explique Yinon Glasner.

– Une infrastructure technique qui conçoit les produits : Trojan, phishing… et les réseaux de botnets

– Une infrastructure opérationnelle qui recrute les « mules », récupére les objets volés...

Ces deux infrastructures, souvent séparées, sont mises en relation par des intermédiaires que l’on trouve souvent sur les forums underground. Sur ces forums, il est possible de trouver aussi les « nouveaux produits » qui sont proposés via de véritables communiqués de presse ou de publicité. On y explique le mode d’infection, l’OS ciblé, le mode de fonctionnement du SAV… et bien sûr le prix. Grâce à ces indications les pirates informatiques peuvent évaluer leur RoI.

Bien sûr sur ces forums, on trouve aussi des malwares qui ne sont pas commercialisés mais réservés à des groupes de cybercriminels, comme par exemple « Silent Banker » ou « Torping Siwall ». On a aussi de véritables SSI qui proposent leurs services à des prix défiant toute concurrence. Ainsi, pour 23$, il est possible de se constituer un réseau de 1.000 Botnets et le prix est dégressif ! Par contre, un réseau ciblé pour un pays peut coûter entre 130 et 270$ pour 1.000 PC infectés. Certains réseaux proposent aussi des « Call Center » pour un prix de 10$ par appel abouti. Enfin, sur ces forums on trouve aussi de « véritables DRH » qui recrutent des « mules » pour le transfert d’argent.

Le règlement de ces prestations se fait généralement via Western Union voir même à l’aide de transactions bancaires frauduleuses… « La boucle est ainsi bouclée ! »

Yinon Glasner

L’AFCC le centre de réponse de RSA

Pur répondre à cette cybercriminalité, RSA a élaboré une stratégie multi-couches. Bien sûr, il y a des produits avec entre autre des solutions d’authentification, mais aussi une équipe dédiée qui répond en 24/7. Cette équipe se trouve dans une pièce à l’entrée de laquelle est écrit en lettres noires sur fond couleur or : « Here be heroes of Internet ! ». Cette équipe analyse en temps réel toutes les attaques sur des sites bancaires : e-mail, transactions… Dés qu’une transaction frauduleuse est repérée un mail est adressé à l’entreprise abonnée, généralement des banques, qui l’informe du type de fraude, fournit le lien URL suspect… Elle est composée de jeunes femmes et hommes qui travaillent sur deux PC à la fois : un pour analyser les informations reçues, un second pour adresser les mails aux banques abonnés. En moyenne, quelques heures après le début d’une attaque le client abonné est informé. Ces mails sont paramétrés par avances et peuvent être adressés en différentes langues, anglais, français, allemand, chinois… Reste aux banques concernées à prendre les contre mesure nécessaire. A côté de cette équipe, une seconde équipe analyse précisément, tous les nouveaux malwares en les dé-compilant afin de trouver à l’intérieur des codes quelles banques sont ciblées. Ces informations sont alors retransmises au premier groupe. Cette procédure permet de gagner encore du temps.

Ce service est proposé soit en installation direct via un soft soit en mode hébergé par RSA.

Actu

Actu