LogPoint lutte contre la fraude au président

mai 2017 par Marc Jacob

La fraude au président est une cyber-arnaque dont sont victimes les entreprises de tous les secteurs et de toutes les tailles. Des tentatives d’escroquerie de ce type ont lieu tous les jours en France.

Avec CEO Fraud v1, les clients de LogPoint sont armés pour les combattre.

Paris, le 29 mai 2017 - LogPoint, premier fournisseur européen de solutions de SIEM, présente CEO Fraud v1, un module applicatif pour analyser les incidents survenant dans l’infrastructure.

Nombreux sont ceux qui pensent que les fraudes utilisant l’ingénierie sociale sont faciles à repérer. Ils commettent alors l’erreur de les sous-estimer. Très sophistiqués, ces cybercrimes de nouvelle génération sont pourtant de plus en plus difficiles à détecter sans l’aide de professionnels de la cyber sécurité. LogPoint repère ce type escroqueries - et bien d’autres encore ! L’extraction et la corrélation des événements, adaptées aux besoins de chaque entreprise, permettent à LogPoint de déceler les anomalies et les tromperies par courriel, améliorant ainsi la politique de sécurité dans l’entreprise.

Comment opèrent les cyber-fraudeurs ?

La fraude au président utilise essentiellement deux techniques : la compromission du compte email du ou des dirigeant(s) visé(s) de l’entreprise et l’utilisation d’un nom de domaine de messagerie ayant une forte ressemblance avec celui de l’entreprise afin d’induire en erreur le(s) destinataire(s). Dans le premier cas, les fraudeurs commencent par compromettre le compte de messagerie de certains cadres, puis persuadent un membre de l’organisation, dans le cadre d’un processus logique et crédible, jouant notamment sur l’autorité interne, de virer des fonds sur leur compte bancaire. Le deuxième cas utilise le typosquatting dont le principe consiste à acheter un nom de domaine ressemblant à un caractère près au nom du site de l’entreprise, pour se faire passer pour l’un de ses cadres.

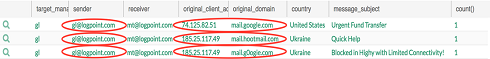

LogPoint signale les dangers par des alertes et les reporte dans le tableau de bord. Le document ci-dessous souligne les noms de domaine comportant des caractères suspects et les adresses émanant de sources dangereuses. L’objet des courriels peut paraître suspect, particulièrement si l’expéditeur est un dirigeant. La vigilance s’exerce d’autant plus si l’expéditeur semble être un membre de la direction et/ou si le nom de domaine de l’expéditeur supposé est inexact. Dans presque tous les cas, ces informations figurent dans l’ID du message. Enfin, il faut évidemment redoubler d’attention lorsque le client ou le serveur qui envoie le courriel n’appartient pas à la liste des serveurs fiables.

Le cas étudié montre à l’évidence qu’il s’agit d’une usurpation d’identité.

L’expéditeur se fait passer pour un autre en utilisant une adresse légitime et dans le même temps, le courriel provient de deux adresses sources différentes qui ne relèvent pas de la liste des serveurs de messagerie connus, ce qui induit qu’il est probablement question d’un cas de fraude au président.

Exemples d’incidents générés par les règles d’alerte du SIEM LogPoint pour un cas de fraude au président

Comment détecter une fraude au président ?

LogPoint fournit un grand nombre d’informations sur les éventuelles escroqueries par courriels « professionnels » grâce au module applicatif prêt à l’emploi CEO Fraud v1 qui permet d’analyser les incidents survenant dans l’infrastructure. Le module permet également de mettre à jour la liste des cyber-escroqueries et d’enrichir la base. Le tableau de bord et les alertes sont personnalisés en intégrant le type de source de données souhaité.

Le module fraude au président (CEO Fraud) est téléchargeable depuis le Centre d’Assistance LogPoint. Il nécessite la mise en place d’applications comme Threat Intelligence et Exchange. Il faut ensuite collecter et normaliser les données des sources de courriers désirées et utiliser le tableau de bord et les alertes.

Il est à noter que l’application Fraude au président repose sur les données d’Exchange MT. Elle requiert des événements collectés à partir de Microsoft Exchange Message Tracking (MT) 2010, 2013 dans un format délimité par des espaces et des virgules. L’option de collecte de fichiers de l’Agent LogPoint est utilisée pour transférer les logs Exchange MT. Il est aussi possible d’enrichir la création de logs en utilisant la règle des flux de courriels dans le serveur de messagerie. Enfin, cette approche permet de découvrir d’autres types de dangers et de comportements suspects, comme le spear phishing (variante de phishing qui se focalise sur un nombre limité d’utilisateurs recevant un message très personnalisé), quand le destinataire connaît les adresses IP susceptibles de lui envoyer des courriels. L’approche globale est déterminée par le fait que le serveur de messagerie dispose d’un mécanisme de logging structuré et informatif.

Actu

Actu